-

Dreamhack - php-1wargame/Dreamhack 2024. 11. 5. 21:57

[LEVEL 1 - php-1 - web]

php로 작성된 Back Office 서비스에서 LFI 취약점을 이용해 플래그를 획득할 수 있고, 플래그는 /var/www/uploads/flag.php에 있다고 한다.

index.php 25번째 줄을 보면 따로 page는 따로 필터링하고 있는게 없다.

list.php list.php 내용이다.

main.php 여긴 필요한 정보는 없다.

view.php 여기서는 flag, : 필터링에 걸리면 Permission denied가 뜰 것이다.

문제 환경에 접속한 화면이다.

List에 flag.php랑 hello.json이 있는데 flag.php는 앞서 코드에서 미리 본 것처럼 Permission denied가 뜬다. 즉, 공격 페이로드를 아무리 넣어도 필터링에 걸린다는 뜻이다.

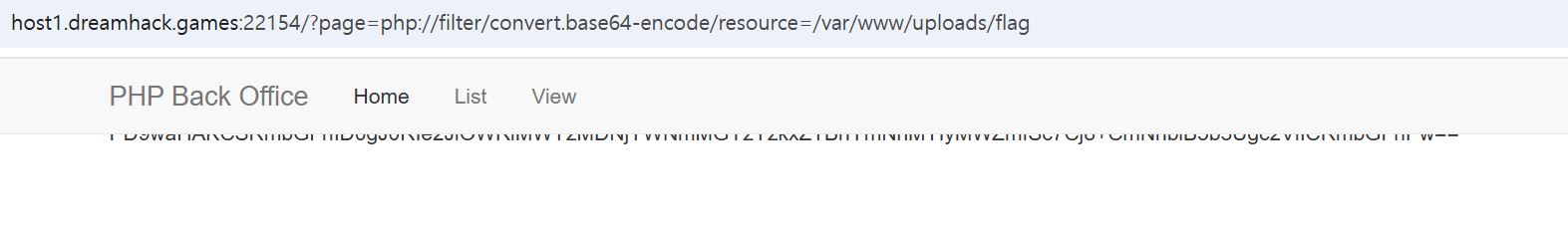

필터링이 없는 메인페이지로 다시 와서 위와 같이 php wrapper를 이용한 LFI 공격 페이로드를 작성한다.

(문제 설명에 있던 위치로 넣어주면 된다)

그럼 위처럼 잘린 문자열이 보이는데 일단 복사해두고

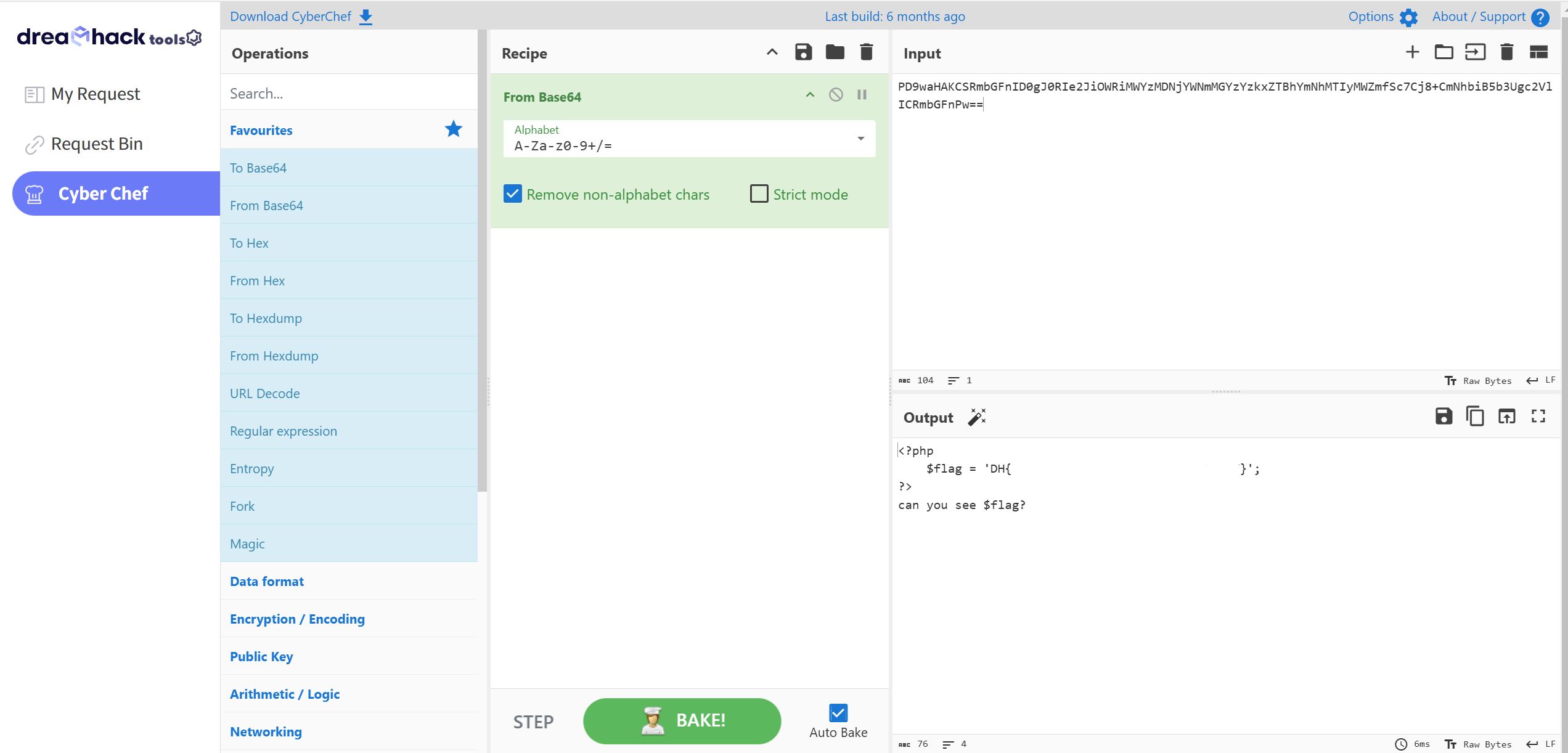

드림핵 cyberchef 페이지에 base64 decode로 붙여넣으면 플래그값을 얻을 수 있다.

플래그를 획득했다!

'wargame > Dreamhack' 카테고리의 다른 글

Dreamhack - [wargame.kr] strcmp (0) 2024.11.13 Dreamhack - [wargame.kr] fly me to the moon (0) 2024.11.13 Dreamhack - simple-ssti (0) 2024.11.05 Dreamhack - proxy-1 (0) 2024.10.08 Dreamhack - simple-web-request (0) 2024.10.08